Novi malware nazvan Meduza Stealer može ukrasti informacije iz velikog broja preglednika, upravitelja lozinkama i novčanika za kriptovalute, prema izvješću tvrtke za kibernetičku sigurnost Uptycs. Zlonamjerni softver razvijen je za ciljanje operativnih sustava Windows.

Istraživanje Uptycsa pokazuje da “do danas nisu pripisani nikakvi specifični napadi”, vjerojatno zato što je Meduza Stealer novi malware. Postoji velika sumnja da se Meduza Stealer širi putem uobičajenih metoda koje se koriste za kradljivce informacija, poput kompromitiranih web stranica koje šire zlonamjerni softver i phishing e-pošte.

Saznajte što se događa kada se pokrene Medusa Stealer, kako se zlonamjerni softver promovira kibernetičkim kriminalcima i savjete o zaštiti vaše tvrtke od ove prijetnje kibernetičkoj sigurnosti.

Skoči na:

Što se događa kada se pokrene Meduza Stealer?

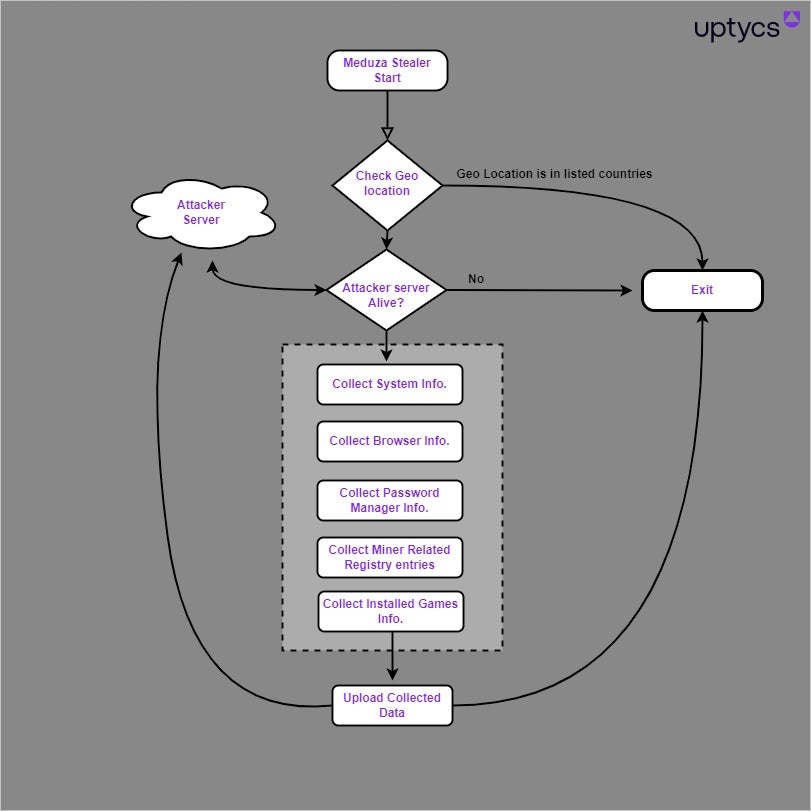

Nakon što se Meduza Stealer pokrene, zlonamjerni softver počinje provjeravati svoju geolokaciju pomoću funkcije Windows GetUserGeoID. Ova funkcija traži vrijednost zemlje na temelju postavki sustava, a ne stvarnih podataka o geolokaciji. Zlonamjerni softver prestaje raditi ako rezultat pokaže jednu od ovih 10 zemalja: Rusija, Kazahstan, Bjelorusija, Gruzija, Turkmenistan, Uzbekistan, Armenija, Kirgistan, Moldavija i Tadžikistan.

Sljedeći korak za zlonamjerni softver sastoji se od provjere može li doći do poslužitelja napadača prije nego počne prikupljati osnovne informacije o zaraženom sustavu, kao što su naziv računala, CPU/GPU/RAM/pojedinosti o hardveru, precizne pojedinosti o verziji operativnog sustava, vremenska zona i trenutno vrijeme, korisničko ime, javna IP adresa, put izvršenja i razlučivost zaslona. Meduza Stealer također radi screenshot. Zatim je zlonamjerni softver spreman za svoje operacije krađe (Slika A).

Slika A

Meduza Stealer ima ogromne mogućnosti krađe

Preglednici

Meduza Stealer traži podatke u mapi User Data; traži informacije povezane s preglednikom kao što su povijest preglednika, njegovi kolačići, podaci o prijavi i webu. Popis od 97 varijanti preglednika ugrađen je u zlonamjerni softver, što pokazuje ogroman trud da se ne propuste podaci iz preglednika (Slika B). Chrome, Firefox i Microsoft Edge samo su tri preglednika na popisu.

Slika B

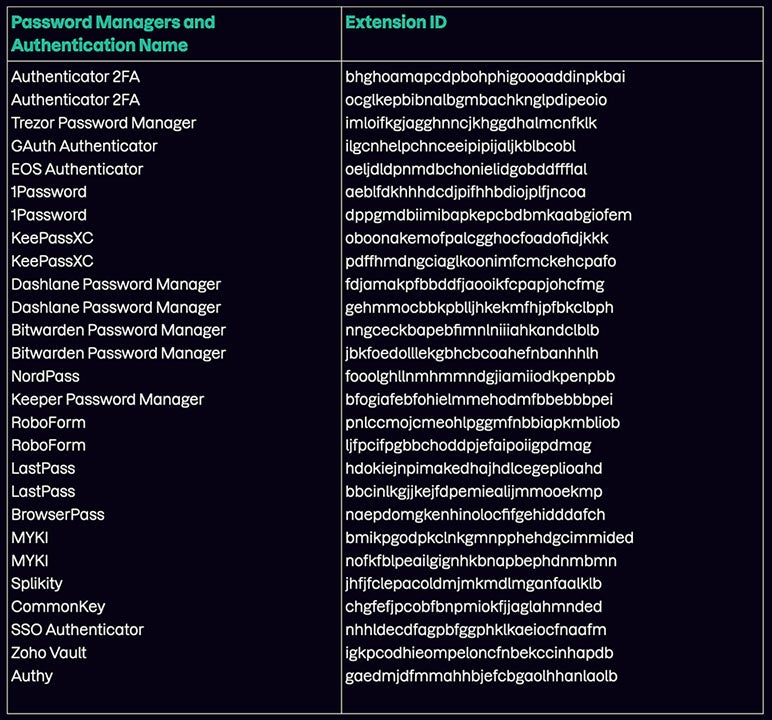

Upravitelji lozinki

Meduza Stealer cilja devetnaest upravitelja lozinkama na temelju njihovog ID-a proširenja (Slika C). LastPass, 1Password i Authy samo su tri od navedenih upravitelja lozinkama.

Slika C

Zlonamjerni softver posebno cilja proširenja povezana s dvofaktorskom autentifikacijom i upraviteljima lozinki s namjerom izvlačenja podataka; ova proširenja posjeduju značajne informacije i mogu sadržavati ranjivosti. Dobivanjem pristupa 2FA kodovima ili iskorištavanjem slabosti u proširenjima upravitelja lozinki, napadač bi mogao izbjeći sigurnosne protokole i ostvariti neovlašteni pristup korisničkim računima.

Novčanici za kriptovalute

Meduza Stealer trenutno cilja 76 novčanika za kriptovalute.

Iz Uptycs Threat Research, “Zlonamjerni softver pokušava izdvojiti proširenja novčanika za kriptovalute iz web preglednika putem softverskih dodataka ili dodataka koji korisnicima omogućuju jednostavno upravljanje imovinom kriptovaluta izravno unutar web preglednika kao što su Chrome ili Firefox. Ova proširenja pružaju funkcionalnost za zadatke kao što su praćenje stanja računa, provođenje pojedinosti o transakcijama kriptovalutama.”

Zlonamjerni softver dobiva konfiguraciju i povezane podatke iz različitih ključeva registra sustava Windows:

- HKCU\SOFTVER\Etherdyne\Etherwall\geth

- HKCU\SOFTVER\monero-projekt\monero-core

- HKCU\SOFTWARE\DogecoinCore\DogecoinCore-Qt

- HKCU\SOFTVER\BitcoinCore\BitcoinCore-Qt

- HKCU\SOFTWARE\LitecoinCore\LitecoinCore-Qt

- HKCU\SOFTWARE\DashCore\DashCore-Qt

Više ciljanih aplikacija

Aplikaciju Telegram Desktop skenira zlonamjerni softver koji traži unose u registru sustava Windows koji su specifični za ovu aplikaciju.

Zlonamjerni softver također traži podatke aplikacije sustava za igranje Steam koji bi mogli biti pohranjeni u registru sustava Windows. Ako je Steam instaliran na računalu, podaci koji se s njega mogu dohvatiti uključuju podatke za prijavu, informacije o sesiji, korisničke postavke i druge konfiguracijske podatke.

Discord je još jedna aplikacija na meti zlonamjernog softvera, koja pristupa mapi Discord i prikuplja informacije poput konfiguracije i korisničkih podataka.

Kako se Meduza Stealer promovira u cyber kriminalce

Prema istraživačima Uptycsa, administrator Meduza Stealera koristio je “sofisticirane marketinške strategije” za promicanje zlonamjernog softvera na nekoliko tržišta i foruma kibernetičkog kriminala.

Za početak, glumac ne oklijeva dati snimke zaslona velikog dijela rezultata otkrivanja antivirusnog softvera, pokazujući da ga samo jedno antivirusno rješenje (ESET) od 26 otkriva, bilo statično ili dinamički.

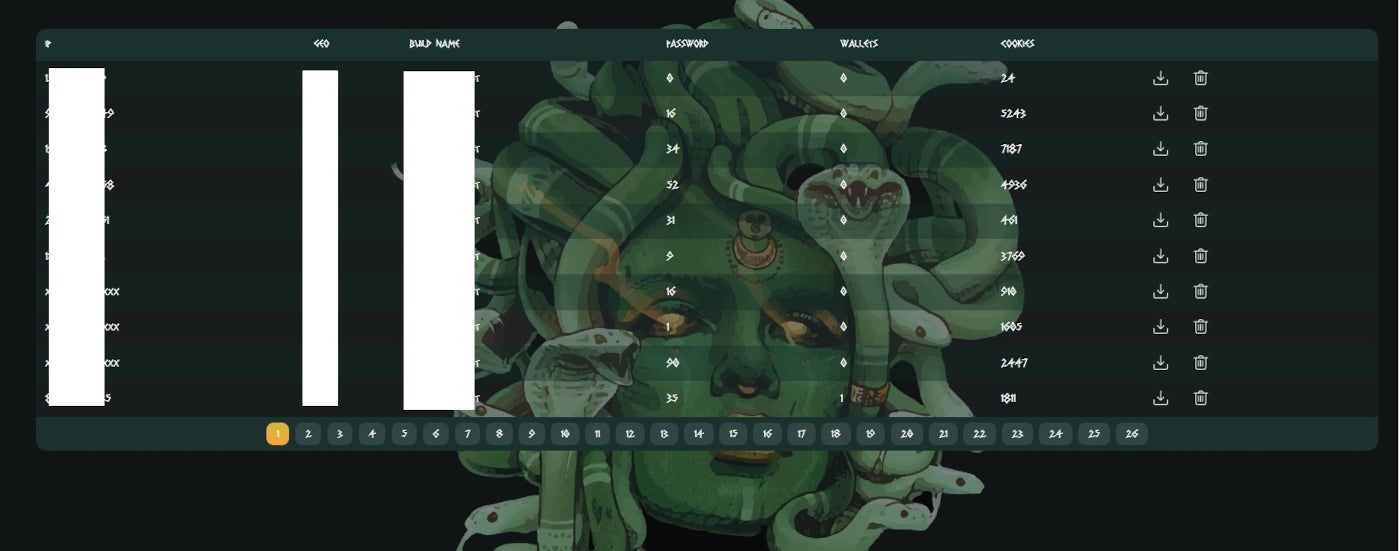

Kako bi se privuklo više kupaca, pristup ukradenim podacima nudi se putem web panela (Slika D). Potencijalnom korisniku prikazuju se različite opcije pretplate: jedan mjesec za 199 USD, tri mjeseca za 399 USD ili doživotni plan.

Slika D

Nakon što se korisnik pretplati, osoba ima puni pristup web panelu Meduza Stealer, koji pruža informacije kao što su IP adrese, imena računala, naziv države, broj pohranjenih lozinki, novčanici i kolačići na zaraženim računalima. Zatim, pretplatnik može preuzeti ili izbrisati ukradene podatke izravno s web panela. Ova značajka bez presedana vrlo je korisna jer brisanje podataka jamči da nijedan drugi pretplatnik neće moći koristiti tu informaciju jer se ona odmah briše.

Kako se zaštititi od ove kibernetičke prijetnje

Toplo se savjetuje da svi operativni sustavi i softver budu ažurirani i zakrpani kako biste izbjegli kompromitaciju uobičajenom ranjivošću. Preglednici posebno moraju biti ažurni; također, pokrenite što manje dodataka kako biste smanjili površinu napada.

Također se savjetuje implementacija multifaktorske provjere autentičnosti gdje je to moguće kako napadač ne bi mogao dobiti pristup korporativnim resursima, čak i ako posjeduje važeće vjerodajnice.

Sigurnosna rješenja moraju biti implementirana na krajnje točke i poslužitelje, s mogućnostima praćenja za otkrivanje prijetnji. Također se savjetuje pokretanje YARA pravila otkrivanja na korporativnim krajnjim točkama, kao što je ono koje nudi Uptycs za otkrivanje Meduza Stealera.

Otkrivanje: Radim za Trend Micro, ali stavovi izraženi u ovom članku su moji.

&emoji=&slug=kriptovijesti&button_colour=b532ed&font_colour=ffffff&font_family=Poppins&outline_colour=ffffff&coffee_colour=FFDD00)

&emoji=&slug=kriptovijesti&button_colour=b532ed&font_colour=ffffff&font_family=Comic&outline_colour=ffffff&coffee_colour=FFDD00)